Datuma ŝtelo estis granda afero por tre iu tempo. Kio aldonas la problemon estas la longa tempo prenita identigi la ŝtelon. La pli longa ĝi prenas eltrovi datuman ŝtelon, the more difficult it is to find a solution. Hadoop and Big Data can help organizations reduce the time to identify data theft and find a solution. A few organizations, as this article will show in due course, have been using Hadoop and Big Data to detect data theft quickly. Ankoraŭ, workable data theft solutions have just started to come and there is still a long time before we are able to develop sound defenses against data theft.

Data theft: some scary statistics

Reputed brands worldwide have suffered from huge loss of reputation and money because of data theft. Consider the following statistics:

- In the US, over 8 Jaroj, Hakanta grupo celita bankojn, departementaj vendejoj kaj pagaj procesoroj kaj ŝteladis pli ol 160 miliono da kredito kaj debeta karto nombroj.

- KT Corp, La korea movebla portanto suferis grandegan perdon de reputacio kiam du suspektatoj laŭdire gajnita pli da ol $850,000 De vendanta la planajn detalojn kaj kontakta informo de pli da ol 8.7 Miliono da KT abonantoj.

- Experian, Unu el la plej granda datumo monitoranta firmaojn en la mondo, Sciigis grandegan breĉon de datumo de klientoj kiu petis servojn ĉe T-Poŝtelefono. La datumo inkluzivis nomojn, Adresoj, Sociaj Sekurecaj Nombroj, Pasportaj detaloj kaj veturanta licencajn detalojn.

- JP Morgan Chase suferis perdon de pli da ol 76000000 Klientaj rekordoj kiam hackers ŝteladis klientan konton nombroj, nomoj kaj retpoŝtaj Identigaĵoj. Kio aldonis la problemon estis ke la ŝtelo estis eltrovita preskaŭ monaton poste.

- Hejma Provizejo alfrontis masivan perdon de sentema datumo kiam kredita karto detaloj de ĝis 56 Miliono da klientoj estis ŝteladita de ĝiaj monaj registraj sistemoj. Ĉi tiu breĉo estis farita de malware instalita de rusa kaj ukraina hackers en la monaj registraj sistemoj.

Estas multaj pli da tiaj okazaĵoj okazanta ĉiun tagon. La sekvantaj rimarkoj povas esti konkludita de la supraj ekzemploj:

- Datuma ŝtelo povas breĉi la plej fortan de sistemoj ĉar datuma ŝtelo metodaroj estas evoluantaj kun anti-datuma ŝtelo metodaroj.

- Datuma ŝtelo ne povas esti eliminita sed ĝi povas esti administrita pli bonan.

- Se la sistemoj de tiaj laŭdiraj markoj kiel JP Morgan kaj Chase kaj Experian povas esti breĉita, Tiam preskaŭ nenio estas sekura.

- Datuma ŝtelo protektaj sistemoj devas aliajn dimensiojn ankaŭ kaj ne nura fokuso sur protektanta datumon. Ekzemple, Estas bezono rapide identigi datuman ŝtelon kaj identigi la piedsignojn.

Rolo de Hadoop kaj Granda Datumo en retrovanta ŝteladita datumon

Ĝi ne eblas viŝi ekstere datuman ŝtelon kaj ĝin povas frapi anytime anywhere. Sed la alproksimiĝo al datuma ŝtelo bezona modifaĵo. Dum datuma sekureco sistemoj estas altgradigita, Frua ŝtela malkaŝo kaj retrovanta nerevenigeblan datumon ankaŭ devus akiri atenton. Hadoop kaj Granda Datumo povas ludi rolon en rapide identiganta okazaĵon de datuma ŝtelo. Kelkaj firmaoj estis laboranta sur trovanta datuman ŝtelon solvoj. Ili estas eĉ ne provanta malhelpi datuman ŝtelon — kiu ne eblas. Ili estas laborantaj ĉe la sekvanta du aferoj:

- Identiganta datuman ŝtelon kiel rapide kiel ebla por ke la datumo povus esti spurita sen malŝparanta tempon.

- Spuranta ŝteladita datumon sur la Interreto kaj la Malluma Araneaĵo.

La koncepto malantaŭ datuma ŝtelo solvoj

La antaŭsupozo malantaŭ datuma ŝtelo solvoj estas ke ĝi estas preskaŭ neebla halti datuman ŝtelon. La plej bona vojo alproksimiĝi situacion de datuma ŝtelo estas supozi ke ĝi estas neevitebla kaj rapide komenci serĉanta la datumon antaŭ ol ĝi estas perdita.

Estas fundamenta diferenco inter la okazaĵoj ŝteladi percepteblan bonon kaj datumon. Diferenca perceptebla bono, Datumaj ŝtelistoj nur povas ŝteladi kopion de datumo. La originala datumo povas helpi spuri ĝian kopion en la araneaĵo. Ĝi estas pri komparanta la originalan kaj ĝia kopio.

Egali la originalan kaj ĝia kopio, Vi devas produkti hash kodo de la originala kaj egali ĝin kun tio de la kopio. Hash kodo estas unika nombro aŭ identigo asignita al bloko de datumo. La tekniko produkti la hash kodo estas konata kiel cryptographic hashing. Laŭ fakuloj en ĉi tiu kampo, Datuma spionara firmao kiu specialigas en datuma ŝtelo solvoj, ““Ĝi ne estas kodi tion estas integriĝinta en la datumo tiel kiel komputado farita sur la datumo ĝi mem”. Vi devas unue disigi la datumon en pluraj blokoj kaj tiam kuri ĉiun blokon tra matematika funkcio produkti hash kodo. Post kiam tio, Vi rampas la araneaĵon kaj egali la hash kodo kun la datumo trovita sur la araneaĵo. Se la hash kodo de la originalaj matĉoj kun tio de ajna alia datumo, Vi trovis via ŝteladita datumon.

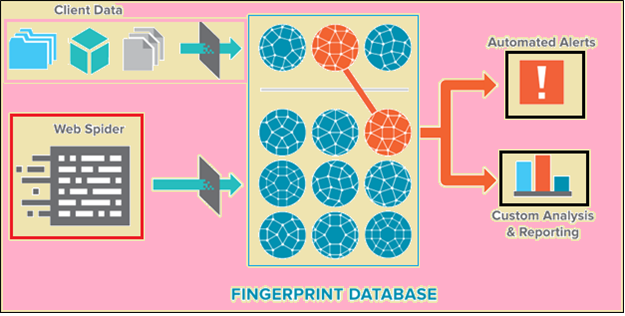

Kelkaj firmaoj ankaŭ vokas la tutan procezan Fingrospuran Komparadon. La hash kodoj de la datumaj blokoj estas konata kiel fingrospuroj de datumo kaj la ago egali hash kodoj estas vokita fingrospuran komparadon.

La datumaj ŝtelaj solvoj estas tre potencaj ĉar ili estas kapablaj rampi eĉ la Malluman Araneaĵon kie la retejoj povas kaŝi ilian identecon. Fakte, Rampanta la Malluman Araneaĵon estas asertita kiel unu el la centraj karakterizaĵoj de la datumaj ŝtelaj solvoj.

Kelkaj datumaj ŝtelaj solvoj ankaŭ proponas analytics kaj raportanta kapablojn por iliaj klientoj. Ĉi tiuj solvoj povas esti integrigita kun preskaŭ ajna Sekureca informo kaj eventa administrado (SIEM) Sistemoj. La SIEMs povas ricevi atentigojn.

Sekvanta estas tipa labora flua skemo por norma sekureca apliko.

Rolo de Hadoop kaj Granda Datumo en trovanta ŝteladita datumon

Evidente, Egali datumajn fingrospurojn, Matchlight bezonoj pritrakti grandegan volumon de datumo.

La tuta procezo rompi datumon en blokoj kaj produktanta hash kodoj okupas grandegajn volumojn de datumo. Ĝi estas imaginable ke la datumaro de ĉiu datuma ŝtela administrada firmao devas esti superfluanta kun datumo. Pretigi tia grandega kvanto de datumo, La firmaoj devas fidindan Hadoop platformo. Ne ajna Hadoop solvo faros. Ĝi devas esti io kiel entrepreno-grada versio de Hadoop kiu estas efektivigita en la indiĝena kodo kaj ne sur la Virtuala Java Maŝino. Tio ĉi faras Hadoop pli da rimedo-efika.

La datumaj ŝtelaj solvoj en la merkato tute dependi sur datumaj blokoj aŭ datasets. La pli datasets, La pli alta estas la ŝanco egali fingrospurojn. Tiel, Estas bezono de sistemo kiu povas pritrakti grandajn volumojn de datumo. Nura Hadoop kaj Granda Datumo estas kapabla fari tion. Laŭ Danny Rogers, “Ni estas nur kiel bonaj kiel la datumo ni kolektas, Kaj nia kapableco kolekti pli da datumoj dependas sur ĉi tiu kerna peco de teknologio.”

La supra rolo de Hadoop en trovanta ŝteladita datumon povas fiksi ŝablonon por spuranta ŝteladita datumon. Vi devas grandan-skalo kaj nubo-bazita aŭtomacio kun entrepreno-grada disdonado trovi ekstere ŝteladita datumon. Hadoop ludas du rolojn en ĉi tiu kunteksto: Dataset manaĝero kaj dataset procesoro. Por ajna organizo kiu provas egali fingrospurojn de datasets trovi ŝteladita datumon, Ĝi volas devi enteni kaj pretigi grandegajn volumojn de datasets. Por tio, Ĝi devos solidan datuman administradon kaj pretiganta sistemon.

Resuma

The development of data theft detection systems represents a change in the approach towards data theft in a sense. Ĝi estas bona ke entreprenoj estas konsciantaj la potencialon de Hadoop en eltrovanta ŝteladita datumon. Hadoop kompletigas datuman ŝtelon spuranta sistemojn. Fingrospuro egalanta teknikojn devus esti subtenita de adekvata datuma tenado kaj pretiganta kapablojn. Tamen, Kiel deklarita antaŭe en ĉi tiu artikolo, Ĉi tiuj estas fruaj tagoj en evoluadoj tiel. Alia perspektivo povis esti certiganta la sekurecon de datuma tenado sistemoj kiu povus esti la celoj por estontaj atakoj kiel ĉi tiuj sistemoj entenas grandegan kvanton de datumo. En tia kazo, entreprena datumaro kaj Hadoop povus esti egale alfrontanta atakojn de Hackers.