Application Saugumo testavimas,,en,Pagrindinis,,en,saugumo bandymai,,en,yra atrasti būdus, kaip aptikti pažeidžiamas sistemos vietas ir užtikrinti, kad duomenys yra saugus nuo įsilaužėlių,,en,Kalbėkime apie paplitusių rūšių išpuolių, sukelia interneto pažeidžiamumą,,en,XSS,,en,XSS,,en,XSS yra pažeidžiamumo tipas, kuriame informacija yra siunčiama interneto paslaugų teikėjo, kaip internetinių parduotuvių ar bankai,,en,iš kurios užpuolikas gali įsibrauti sandorio procesą ir mano vertingos informacijos,,en,Tai daroma todėl užpuolikai švirkšti kliento pusėje scenarijų į interneto puslapius,,en,laikytis kitų vartotojų ir apsimesti, kad vartotojas paspaudžia tą URL,,en,Kuo greičiau jis vykdo kitas vartotojas naršyklėje,,en,Šis kodas tada pasiekia veiksmų Pakeisti elgesį,,en,įpurškimo Netobulumų,,en

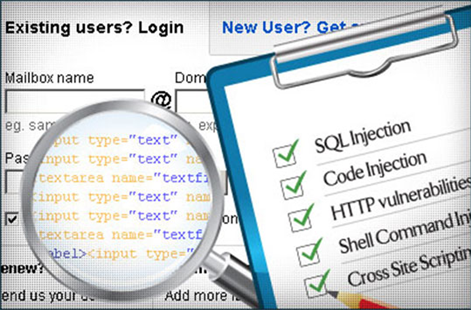

Web programos tampa neatskiriama mūsų kasdienį gyvenimą, nes jų 24X7 prieinamumą,,en,Kadangi sandorių skaičius didėja internete,,en,už tinkamą saugumo bandymų poreikis taip pat išaugo,,en,Pagrindinis,,en,Apžvalga Beveik kiekvienas turi efektyvią antivirusinę programą, įdiegtą savo stacionaraus ar nešiojamo kompiuterio,,en,Ar jums tikrai reikia,,en,apsaugos Archyvas,,en. As the numbers of transactions are increasing on the web, the need for a proper security testing has also increased. The main objective of security testing is to discover ways to detect vulnerabilities in the system and ensure that the data is secured from hackers. Let us talk about the common types of attacks causing web vulnerabilities

- Cross Site Scripting (XSS): XSS is a type of vulnerability wherein the information is sent to the web service provider like online stores or banks, from which an attacker is able to intrude the transaction process and mine valuable information. This is done by allowing attackers to inject client-side script into Web pages, observed by other users and pretend that a user clicks on that URL. As soon as it is executed by the other user’s browser, this code then achieves action to change website behavior.

- Injection Flaws: Ši ataka rezultatai nuo A nepakankamumą filtravimo un-patikimas įėjimai,,en,Yra keletas formų injekcijos išpuolių, pavyzdžiui, artimųjų nefiltruotus duomenis į duomenų bazę,,en,į naršyklę,,en,į LDAP serverį,,en,Tai leidžia įsilaužėliui pateikti kenkėjiškų duomenų bazių užklausas ir perduoti komandas tiesiai į serverį,,en,Norėdami užkirsti kelią tokiems išpuoliams,,en,būtina užtikrinti, kad prašymą laukeliai priimti įvesties filtruojant duomenis,,en,jei įmanoma,,en,pagal baltojo sąrašo ir turėtų Vengtinas juodajame sąraše,,en,Nesaugus Tiesioginis objektas nuorodos,,en,Paraiška dizainas, kuris yra ne reaguoja gamtoje ir kur atpažinimo lygis nėra patikrinta tinkamai ir vartotojai galėtų gauti administracinę prieigą prie sistemos duomenų,,en. There are several forms of injection attacks such as passing unfiltered data to the database, to the browser, to the LDAP server. This allows an attacker to submit malicious database queries and pass commands straight to a server. To prevent such attacks, it is imperative to ensure that application input fields accept input by filtering data, if possible, according to a whitelist and should avoid using blacklisted

- Insecure Direct Object Reference: An application design which is not responsive in nature and where authentication levels are not checked appropriately and users are able to gain administrative access to system data. In this situation, užpuolikas galėtų prognozuoti kito vartotojo ID ir gali pakartotinai pateikti prašymą susipažinti su savo duomenimis,,en,tik tada, jei ID yra tikimasi,,en,Saugumo konfigūracija,,en,Priežastimi šio jautrumo yra infrastruktūros Neteisinga, kad palaiko prašymą,,en,Kai kurie bendri klausimai apima numatytuosius vardus, pavyzdžiui, admin,,en,ir slaptažodžiai,,en,kaip slaptažodžio arba,,en,Šie vardai ir slaptažodžiai yra gana pažeidžiami ir nuspėjama, kuri sukelia daug trūkumų,,en,pagrindinis rūpestis, kad kyla yra metodas, pagal kurį mes galime panaikinti šias spragas identifikavimas,,en,Saugumo testavimas yra sprendimas šių rūpesčių,,en,išsamus saugumo bandymai gali lengviau nustatyti ir šalinti silpnąsias vietas paraiškose,,en, only if the ID is an expected

- Security Misconfiguration: The root cause of this susceptibility is the misconfiguration of the infrastructure that supports an application. Some common issues include default usernames such as admin, and passwords, like password or 123456. These usernames and passwords are quite vulnerable and predictable which causes many flaws.

Now, the major concern that arises is the identification of the method by which we can eradicate these vulnerabilities.

Security testing is the solution to these apprehensions; a thorough security testing can make it easier to identify and eradicate the vulnerabilities in the applications. Now, rūpestis kyla, kad iš kur mes turėtume pradėti saugumo bandymai,,en,Leiskite sužinoti idealias scenarijus iš kur pradėti procesą,,en,Kur Pradžia saugumo bandymai,,en,Tikrinimo požiūris,,en,Laikydamos saugumo bandymai dešinę kūrimo proceso pradžioje yra svarbu atskleisti Taikomojo lygmens saugumo spragas,,en,saugumo bandymai turėtų prasidėti nuo reikalavimo rinkimo etape pripažinti saugumo reikalavimų taikymo,,en,Pagrindinis tikslas saugumo bandymai yra pripažinti, jei prašymas yra jautrūs išpuolių ir jei informacijos sistema sugeba ginti duomenis išlaikant funkcionalumą,,en,Bet įmanoma informacijos nutekėjimo gali padėti įvertinti, kaip programa atlieka, kai jis ateina į kenkėjiškas,,en? Let’s find out the ideal scenarios from where to start the process.

Where to Begin Security Testing?

Embedding security testing right at the beginning of the development process is important to reveal the application layer security flaws. Therefore, security testing should start from the requirement gathering stage to recognize the security requirements of the application. The main aim of security testing is to recognize if an application is susceptible to attacks and if the information system is able to defend the data while maintaining functionality. Any possible information leakage can help in assessing in how the application performs when it comes to a malicious attack.

Saugumo testavimas yra taip pat reikšmingas bruožas funkcinį testavimą, nes yra keletas reikalingi pagrindiniai saugumo testai, kurie yra funkcinių bandymų dalis,,en,saugumo bandymai turėjo būti iš anksto apgalvota ir atlikta atskirai,,en,Priešingai funkcinį testavimą, kad autentiškumą ką testeriai žinoti turėtų būti tiesa,,en,saugumo bandymai akcentų ant nenustatytų elementų ir išbando begalę būdų, kuriais prašymas gali būti skirstomi,,en,Tipai saugumo bandymai,,en,Norėdami sukurti saugią programą,,en,saugumo testuotojams reikia paleisti šiuos bandymus,,en,skverbties bandymas,,en,Skverbties bandymas paprastai žinomas kaip parkeris patikrinimą yra imituoti bandymo, kad imitavo žinutę per etikos hakeris dėl sistemos, kuri yra išbandyta priepuolis,,en. However, security testing needed to be premeditated and performed separately. In contrast to functional testing that authenticates what the testers know should be true, security testing emphases on the unidentified elements and tests the endless ways by which an application can be broken.

Types of Security Testing:

To build a secure application, security testers need to run the following tests:

Penetration Testing:

Penetration testing commonly known as pen-testing is a simulated test that imitates an attack by an ethical hacker on the system that is being tested. Šis testas verčia rinkti informaciją apie sistemą ir pripažįstant įvažiavimo į taikymo bandant priverstinio įrašą nustatyti saugumo pažeidžiamumą paraiškos,,en,pažeidžiamumas nuskaitymo,,en,Pažeidžiamumas nuskaitymo bandymai visą sistemą pagal testo nustatyti sistemos spragas,,en,pažeidžiamumą,,en,ir neaiškus jautrios parašai,,en,Tai skenavimas,,en,aptinka ir skirsto sistemos trūkumus, taip pat prognozuoja, kad atsakomųjų kad buvo imtasi efektyvumą,,en,Etiniai hacking,,en,Etiniai hacking naudoja privati profesionalaus įvesti sistemą mėgdžioti faktinių įsilaužėlių metodą,,en,Šiame bandyme,,en,paraiška užpuolė iš vidaus atskleisti saugumo spragas ir pažeidžiamumus,,en,ir pripažinti galimas grėsmes, kad kenkėjiškų įsilaužėliai gali užtrukti naudą,,en,Saugumo rizikos vertinimas,,en.

Vulnerability Scanning:

Vulnerability scanning tests the complete system under test to identify system loopholes, vulnerabilities, and uncertain susceptible signatures. This scan, detects and categorizes the system weaknesses and also forecasts the efficiency of the countermeasures that have been taken.

Ethical Hacking:

Ethical hacking uses a private professional to enter the system emulating the method of actual hackers. In this test, the application is attacked from within to uncover security flaws and vulnerabilities, and to recognize potential threats that malicious hackers might take benefit of.

Security Risk Assessment:

Tai bandymai yra susijęs su saugumo sistemos rizikos vertinimą analizuojant visų galimų pavojų,,,en,Ši rizika yra tada skirstomi į aukštos,,en,vidutinės ir žemos kategorijas pagal jų sunkumo lygį,,en,Apibrėžti tikslius modifikavimo strategijas, grindžiamas saugumo laikysena prašymo daroma šio etapo,,en,Be šio lygio,,en,saugumo auditai yra atliekami siekiant patvirtinti paslaugų prieigos taškus,,en,tarp tinklas,,en,ir vidaus tinklo prieigos,,en,ir duomenų apsauga yra vykdoma šiame lygmenyje,,en,Saugumo nuskaitymas,,en,Norėdami pagerinti saugumo testavimo procesą,,en,bandytojai reikia atlikti tinkamą saugumo nuskaito įvertinti tinklo silpnumas,,en,Kiekvienas Scan siunčia kenkėjiškų prašymus prie sistemos ir testeriai turi patikrinti elgsenos, kad galėtų nurodyti saugos pažeidžiamumas,,en,xPath injekcijos,,en,SQL injekcija,,en,Kenkėjiška Priedas,,en,XML bomba,,en. These risks are then categorized into high, medium and low categories based on their severity level. Defining the accurate modification strategies based on the security posture of the application is done in this phase. In this level, security audits are executed to validate the service access points, inter-network, and intra-network access, and also data protection is conducted at this level.

Security Scanning:

To improve the security testing process, testers need to conduct proper security scans to assess network weakness. Every scan sends malicious requests to the system and testers have to check for behavior that could specify a security vulnerability. XPath Injection, SQL Injection, Malicious Attachment, XML Bomb, Negaliojantys tipai,,en,neteisingai suformuluotas XML,,en,yra nuskaito, kad reikia paleisti kaip patikrinti, ar jausmus, kurie tada mokėsi išsamiai,,en,įvertintos ir tada galutinai užsitikrino,,en,Praėjimo kontrolės testavimas,,en,Įeigos kontrolės bandymai užtikrina, kad pagal bandymo programa atidaryti tikrų vartotojų,,en,Pagrindinis tikslas šio testo yra įvertinti skiriamasis politiką programinės įrangos komponentų ir patvirtinkite, kad paraiška vykdymas atitinka saugumo politikos ir apsaugo nuo neleistino vartotojai sistemą,,en,Atsižvelgdama tinka saugumo bandymai planą, kuris veikia sutaps su vystymosi greitis tampa svarbus,,en,Suinteresuotosios šalys gali tada sukurti apčiuopiamų supratimą iš nurodytų bandymų,,en, Cross Site Scripting, Malformed XML, etc. are the scans that need to run to check for susceptibilities which are then studied in detail, evaluated and then finally secured.

Access Control Testing:

Access control testing makes sure that the application under the test is opened by genuine users. The main aim of this test is to assess the distinguishing policy of the software components and confirm that the application execution complies with the security policies and protects the system from unauthorized users.

Having a suitable security testing plan that functions in alignment with the speed of development becomes crucial. The stakeholders can then develop actionable understandings from the shown tests. Jie atlikti plačiai pažeidžiamumo vertinimą ir įsitikinti, kad net nepilnametis atotrūkis fiksuojamas ne anksčiau,,en,Atliekant išsamų saugumo bandymai visoje programinės įrangos kūrimo gyvavimo ciklo,,en,organizacijos gali įsitikinti, kad netikėtas,,en,tyčinis ir netyčiniai veiksmai neatneša žemyn paraišką bet kuriuo metu,,en,Alisha Hendersonas yra aistringas techninė rašytojas,,en,Jis yra reguliariai prisideda prie įvairių techninių dienoraščiai,,en,Application Saugumo testavimas,,en. By conducting thorough security testing across the software development life cycle, organizations can make sure that unexpected, premeditated and unintentional actions do not bring down the application at any stage.

Author Bio: Alisha Henderson is a passionate technical writer. He is a regular contributor to different technical blogs.