O roubo de dados tem sido um grande problema por algum tempo. O que contribui para o problema é o longo tempo necessário para identificar o roubo. O tempo que leva para detectar o roubo de dados, o mais difícil é encontrar uma solução. Hadoop e Big Data pode ajudar as organizações a reduzir o tempo para identificar roubo de dados e encontrar uma solução. Algumas organizações, como este artigo vai mostrar, em devido tempo, têm vindo a utilizar Hadoop e Big Data para detectar o roubo de dados rapidamente. Still, soluções de roubo de dados viável estão apenas começando a vir e ainda há um longo tempo antes de sermos capazes de desenvolver defesas sólidas contra roubo de dados.

O roubo de dados: algumas estatísticas assustadoras

marcas de renome em todo o mundo têm sofrido com enorme perda de reputação e dinheiro por causa de roubo de dados. Considere as seguintes estatísticas:

- Nos E.U.A, sobre 8 years, um hacker bancos grupo alvo, lojas e processadores de pagamento departamental e roubou mais de 160 milhão de números de cartões de crédito e débito.

- KT Corp, a operadora de celular coreana sofreu uma enorme perda de reputação quando dois suspeitos supostamente ganhou mais de $850,000 vendendo os detalhes do plano e informações de contato de mais de 8.7 milhões de assinantes KT.

- Experian, uma das maiores empresas de monitoramento de dados do mundo, divulgou uma enorme violação de dados de clientes que solicitaram serviços a T-Mobile. Os dados incluíram nomes, endereços, Números de segurança social, detalhes do passaporte e de condução detalhes da licença.

- JP Morgan Chase sofreu uma perda de mais de 76000000 registros de clientes quando os hackers roubavam números de conta de cliente, nomes e IDs de e-mail. O que adicionado ao problema foi a de que o roubo foi detectada quase um mês mais tarde.

- Home Depot enfrentou uma enorme perda de dados confidenciais quando os detalhes de cartão de crédito de até 56 milhões de clientes foram roubados de seus sistemas de registo de dinheiro. Esta quebra foi feito por malware instalado por hackers russos e ucranianos nos sistemas de registo de dinheiro.

Há muitos mais desses incidentes que acontecem todos os dias. As seguintes observações podem ser inferidas a partir das amostras acima:

- O roubo de dados pode violar o mais forte dos sistemas, porque metodologias de roubo de dados estão evoluindo com metodologias de roubo anti-dados.

- O roubo de dados não pode ser eliminado, mas pode ser melhor geridos.

- Se os sistemas de tais marcas de renome como JP Morgan e Chase e Experian pode ser violada, em seguida, quase nada é seguro.

- sistemas de proteção de roubo de dados têm também outras dimensões e não apenas se concentrar em proteção de dados. For example, existe uma necessidade para identificar rapidamente o roubo de dados e identificar as pegadas.

Papel do Hadoop e Big Data na recuperação de dados roubados

Não é possível para acabar com o roubo de dados e pode atacar a qualquer momento em qualquer lugar. Mas a abordagem para roubo de dados precisa de modificação. Enquanto os sistemas de segurança de dados são atualizados, detecção de roubo cedo e recuperação de dados perdidos também deve chamar a atenção. Hadoop e Big Data podem desempenhar um papel na identificação rápida de um incidente de roubo de dados. Algumas empresas têm vindo a trabalhar em encontrar soluções de roubo de dados. Eles nem sequer estão a tentar impedir o roubo de dados - que não é possível. Eles estão trabalhando para as duas coisas seguintes:

- Identificar o roubo de dados tão rapidamente quanto possível, para que os dados pudessem ser rastreados, sem perder tempo.

- Rastreamento de dados roubados na Internet e o Dark Web.

O conceito por trás das soluções de roubo de dados

O pressuposto por trás das soluções de roubo de dados é que é quase impossível parar o roubo de dados. A melhor maneira de abordar uma situação de roubo de dados é assumir que é inevitável e rapidamente começar a olhar para os dados antes de serem perdidos.

Há uma diferença fundamental entre os incidentes de roubo de um bem tangível e os dados. Ao contrário de um bem tangível, ladrões de dados só pode roubar uma cópia dos dados. Os dados originais podem ajudar a controlar a sua cópia na web. Trata-se de comparar o original e sua cópia.

Para coincidir com o original e sua cópia, é necessário gerar um código hash do original e combiná-lo com o da cópia. Um código hash é um número único ou de identificação atribuído a um bloco de dados. A técnica para gerar o código de hashing é conhecido como criptografia de hashing. De acordo com especialistas neste campo, uma empresa de inteligência de dados que é especializada em soluções de roubo de dados, "" Não é o código que está incorporado nos dados tanto como um cálculo feito sobre os dados em si ". Você precisa primeiro dividir os dados em vários pedaços e, em seguida, executar cada pedaço através de uma função matemática para gerar um código hash. Depois disso, você rastrear a web e combinar o código de hash com os dados encontrados na web. Se o código de hash do original corresponde à de qualquer outra dados, ter encontrado o seu dados roubados.

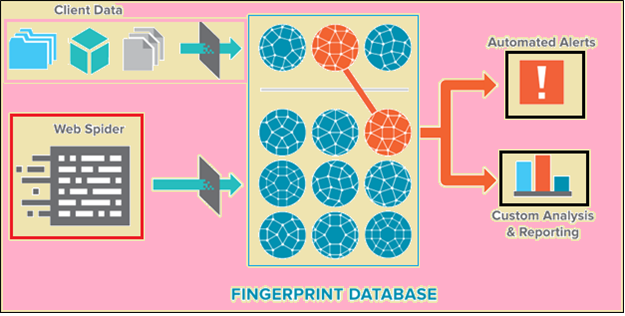

Algumas empresas também chamam toda a correspondência de processos de impressão digital. Os códigos de hash dos blocos de dados são conhecidas como impressões digitais de dados e a ação dos correspondentes códigos de hash é chamado de correspondência de impressões digitais.

As soluções de roubo de dados são muito poderosos porque eles são capazes de rastrear até mesmo o Dark Web onde os sites podem esconder a sua identidade. In fact, rastreamento da web escuro é reivindicada como uma das características centrais das soluções de roubo de dados.

Algumas soluções de roubo de dados também oferecem análises e capacidades de relatórios para seus clientes. Essas soluções podem ser integradas com quase todas as informações de segurança e gerenciamento de eventos (SIEM) sistemas. Os Siems pode receber alertas.

A seguir é um diagrama de fluxo de trabalho típico para um aplicativo de segurança padrão.

Papel do Hadoop e Big Data em encontrar dados roubados

Obviously, para coincidir com as impressões digitais de dados, Matchlight precisa lidar com um enorme volume de dados.

Todo o processo de quebrar dados em pedaços e gerar códigos de hash envolve enormes volumes de dados. É imaginável que o banco de dados de cada empresa de dados de gerenciamento de roubo deve ser transbordando de dados. Para processar uma quantidade tão grande de dados, as empresas precisam de uma plataforma Hadoop confiável. Não qualquer solução Hadoop vai fazer. Ele precisa ser algo como uma versão de nível empresarial do Hadoop que é implementado no código nativo e não na máquina virtual Java. Isso faz com Hadoop mais eficiente de recursos.

As soluções de roubo de dados no mercado de depender completamente de blocos de dados ou conjuntos de dados. Os mais conjuntos de dados, quanto maior é a possibilidade de combinar as impressões digitais. So, existe uma necessidade de um sistema que possa lidar com grandes volumes de dados. Apenas Hadoop e Big Data são capazes de fazer isso. De acordo com Danny Rogers, "Somos tão bons quanto os dados que coletamos, e nossa capacidade de recolher mais dados depende desta peça-chave da tecnologia. "

O papel acima do Hadoop em encontrar dados roubados pode definir um modelo para rastreamento de dados roubados. Você precisa de um grande escala e automação baseada em nuvem com uma distribuição de nível empresarial para descobrir dados roubados. Hadoop desempenha dois papéis neste contexto: gerente de conjunto de dados e processador de dataset. Para qualquer organização que tenta corresponder impressões digitais dos conjuntos de dados para encontrar dados roubados, ele terá que armazenar e processar grandes volumes de conjuntos de dados. Por isso, ele vai precisar de um gerenciamento de dados de som e sistema de processamento.

Summary

O desenvolvimento de sistemas de detecção de roubo de dados representa uma mudança na abordagem para o roubo de dados num sentido. É bom que as empresas estão percebendo o potencial do Hadoop na detecção de dados roubados. Hadoop complementa os sistemas de rastreamento de roubo de dados. técnicas de impressão digital correspondente deve ser suportado pelo armazenamento de dados adequada e capacidades de processamento. However, como dito anteriormente neste artigo, estes são os primeiros dias em empreendimentos como este. Outra perspectiva poderia ser garantir a segurança dos sistemas de armazenamento de dados que poderiam ser os alvos para futuros ataques como esses sistemas armazenar uma enorme quantidade de dados. In such a case, banco de dados da empresa e Hadoop pode ser igualmente enfrentando ataques de hackers.